传统的安全方法无法足够快地缩小差距,以应对日益严重和复杂的网络攻击。攻击者磨砺他们的手艺并寻找企业中最薄弱的领域进行攻击,使 2023 年成为因网络威胁急剧上升而被铭记的一年。

云入侵增加了 75%,数据泄露网站上提到的数据盗窃受害者增加了 76%,交互式入侵活动增加了 60%。更糟糕的是,75%的攻击没有恶意软件,因此很难识别和阻止。有云意识的案例也同比增长了 110%,其中 Scattered Spider 主要推动了活动。

从效率的角度来看,攻击者所处的位置与传统安全方法的有效性之间的差距有多大,进一步强调了攻击者之间的差距有多大,攻击者将平均电子犯罪入侵活动时间缩短了 17 分钟。2023 年,电子犯罪入侵活动的平均突破时间从 2022 年的 79 分钟减少到 2023 年的 62 分钟,留给防御者只有一个小时的时间来最大限度地减少入侵造成的成本和损害。观察到的最快突破时间仅为 2 分 7 秒。

CrowdStrike 今天发布的 2024 年全球威胁报告显示,攻击者的交易速度明显快于现有和传统网络安全解决方案的步伐。攻击者将生成式人工智能、特殊工程、交互式入侵活动以及对云漏洞和身份的全面攻击相结合,正在执行一本剧本,试图利用网络安全武器库过时或没有网络安全武器库的组织的弱点。

CrowdStrike去年发现了34名新命名的攻击者,其中包括埃及的对手Watchful Spinx,现在正在全球追踪超过232名攻击者。还有 130 个活跃的恶意活动集群也被实时跟踪。

犯罪和民族国家的对手正以两位数的年增长率增长,其中民族国家和激进主义攻击者是最多产的。来源:CrowdStrike

CrowdStrike 的报告让我们得以一窥全球威胁形势的变化速度。在他们分析和提供证据的众多威胁中,有五种网络威胁是最令人担忧的。

下面描述的五种网络威胁反映了攻击者如何更有效地利用身份、云基础设施和第三方关系。以下是报告中确定的最关键网络威胁的概述,以帮助组织更好地了解这些威胁,从而进一步加强防御。

- 基于身份的攻击和社会工程攻击正在达到一个新的强度水平。 攻击者依靠高级网络钓鱼来模仿合法用户并渗透安全帐户,在基于身份和社会工程的攻击中显示出新的强度。攻击者长期以来一直在寻求帐户凭据,但在 2023 年,他们的目标集中在身份验证工具和系统上,包括 API 密钥和 OTP。

“我们看到的是,威胁行为者确实专注于身份,采取合法身份。以合法用户身份登录。然后放低姿态,通过使用合法工具在陆地上生活来保持低调,“CrowdStrike反对手行动高级副总裁Adam Meyers在最近的一次简报会上告诉VentureBeat。

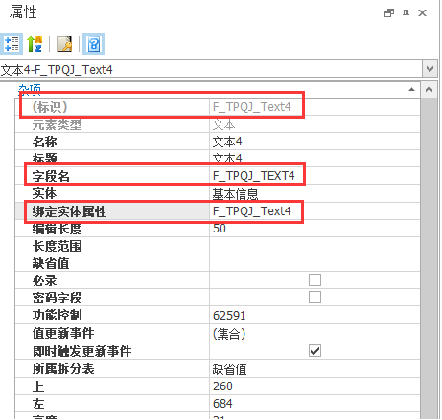

两个最臭名昭著的俄罗斯民族国家攻击者 Fancy Bear 和 Cozy Bear 领导了这些努力,该表单利用 Microsoft Outlook 漏洞 (CVE-2023-23397) 进行未经授权的服务器访问。Scattered Spiner 是电子犯罪集团的一部分,它依赖于包括短信钓鱼和电话钓鱼在内的策略。他们的攻击以表现出对破坏帐户的安全策略的细致入微的理解而闻名。下图是基于身份的攻击的剖析。

- 去年,云入侵激增,同比增长了75%。 云配置错误很常见,它们是攻击者在选择攻击组织时首先寻找的弱点。CrowdStrike 的分析发现,攻击者在攻击云威胁表面的方式上越来越精明。具有云意识的案例(攻击者利用特定于云的功能)增加了 110%,与云无关的事件增加了 60%。ECrime 攻击者对 84% 的违规行为负责,他们表现出对基于身份的攻击技术的强烈偏好,针对从凭据到 API 密钥的所有内容。CrowdStrike 发现,通过使用高级方法渗透云环境,分散蜘蛛占攻击事件的 29%。缩小多云配置中的差距是必然的。当前和未来几代基于 AI 的云配置工具和应用程序对于组织定期扫描和保护其云基础设施至关重要。

- 2023 年以大型狩猎 (BGH) 专业知识而闻名的攻击者正在转向勒索软件的数据盗窃和勒索。 CrowdStrike 发现,基于网络犯罪分子的 Graceful Spyder 正在改变策略,专注于勒索软件的数据盗窃和勒索。攻击者以其利用零日漏洞的专业知识而闻名,并瞄准了 380 多个已知组织。他们还以在 Dark Leak Sites 和 clearweb 域上发布被盗数据而闻名。Graceful Spynder 以发布敏感记录和管理员凭据以胁迫受害者付款而闻名,其攻击者也开始向美国证券交易委员会报告公开交易的受害者以强制付款。

- 第三方关系的利用正在增加,民族国家攻击者处于领先地位。民族国家增加了他们的攻击策略,旨在利用第三方关系来破坏网络,重点关注通过供应商-客户连接的技术部门。攻击具有一系列共同的特征,包括依赖软件供应链和 IT 服务入侵进行初始访问。CrowdStrike发现,包括Jackpoint Panda和Cascade Panda在内的与中国有联系的团体是最活跃的。朝鲜的Labrinth Chollima被追踪部署恶意软件,包括XShade和WinDealer,用于监视,间谍活动和加密货币盗窃,这是他们用来资助导弹和武器计划的常见策略。这些攻击严峻地提醒我们,每个软件供应链都处于危险之中。改进供应商风险管理以防止广泛的下游妥协是必然的。

- 民族国家攻击者正在加速人工智能的学习曲线,并将在2024年增加。 包括 FraudGPT 在内的第一代基于 AI 的攻击工具在 OpenAI 于 2022 年底推出 ChatGPT 后迅速推出。从那时起,CrowdStrike 的反咨询行动 (COA) 已经看到攻击者不断改进他们的交易技巧。 Scattered Spider 使用生成式 AI 对北美金融实体发起攻击。COA还发现了一个中国活动,该活动成功地利用了Gen AI来转移社交媒体的影响力。更多的网络安全公司需要快速跟踪他们对防御性人工智能的使用,为企业提供赢得人工智能战争的战斗机会。

每个企业都需要做好准备

CrowdStrikes 的最新报告强调了身份保护、持续的云配置管理和安全以及对跨域可见性的持续投资的重要性。然而,民族国家攻击者具有强大优势的一个领域是速度。

VentureBeat 经常从首席信息安全官那里听到整合他们的技术堆栈对于提高可见性同时降低成本的重要性。基于 AI 的扩展检测和响应 (XDR)、端点安全管理和改进的安全态势管理方面的进步至关重要,所有这些都由解释和处理的实时遥测数据驱动。

归根结底,人工智能需要人类的洞察力才能充分发挥其潜力。不应将 AI 视为安全运营中心 (SOC) 分析师或经验丰富的威胁猎人的替代品。相反,人工智能的应用程序和平台是威胁猎人更好地保护企业所需的工具。人工智能平台的中间人设计是提高入侵和漏洞响应的准确性和速度的赌注。

暂无评论内容