黑客已开始针对 WordPress 的 WP Automatic 插件中的严重性漏洞,以创建具有管理权限的用户帐户并植入后门以进行长期访问。

利用的漏洞被标识为 CVE-2024-27956,严重性评分为 9.9/10。

3 月 13 日,PatchStack 漏洞缓解服务的研究人员公开披露了它,并被描述为影响 3.9.2.0 之前的 WP Automatic 版本的 SQL 注入问题。

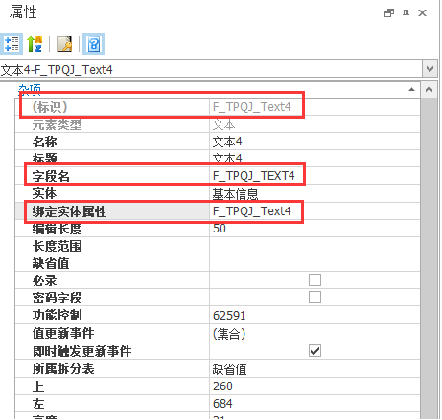

issus 位于插件的用户身份验证机制中,可以绕过该机制将 SQL 查询提交到站点的数据库。黑客可以使用特制查询在目标网站上创建管理员帐户。

超过 550 万次攻击尝试

自从 PatchStack 披露安全问题以来,Automattic 的 WPScan 观察到超过 550 万次试图利用该漏洞的攻击,其中大部分是在 3 月 31 日记录的。

WPScan 报告称,在获得对目标网站的管理员访问权限后,攻击者会创建后门并混淆代码以使其更难找到。

“一旦WordPress网站遭到入侵,攻击者就会通过创建后门和混淆代码来确保其访问的寿命,”WPScan的报告中写道。

为了防止其他黑客利用相同的问题破坏网站并避免被发现,黑客还将易受攻击的文件重命名为“csv.php”。

一旦他们控制了网站,威胁参与者通常会安装额外的插件,允许上传文件和代码编辑。

WPScan 提供了一组入侵指标,可以帮助管理员确定他们的网站是否被黑客入侵。

管理员可以通过查找以“xtw”开头的管理员帐户以及名为 web.php 和 index.php 的文件(这是最近活动中植入的后门)来检查黑客接管网站的迹象。

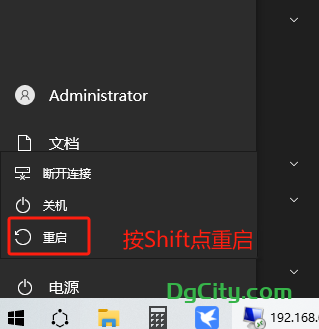

为了降低被破坏的风险,研究人员建议 WordPress 网站管理员将 WP Automatic 插件更新到 3.92.1 或更高版本。

WPScan 还建议网站所有者经常创建其网站的备份,以便在发生妥协时可以快速安装干净的副本。

暂无评论内容