![图片[1]-如何在当今的零信任世界中保护非托管设备-DG城市](https://www.dgcity.com/wp-content/uploads/2023/12/20231219134518784-AdobeStock_529882524.webp)

只需一个被劫持的浏览器会话或网络上未受保护的第三方设备,就可以关闭企业,从而造成数百万美元的生产力和收入损失。关于浏览器攻击,许多首席信息安全官无法忘记 CNA Financial 漏洞是如何从一封网络钓鱼电子邮件开始的,该电子邮件告诉管理员执行浏览器更新。攻击者渗透到 CNA 网络,用勒索软件感染了 15,000 个系统,同时破坏了备份并禁用了监控和安全工具。

非托管端点的风险日益增加

企业被团队无法处理的工作压得喘不过气来。部门领导求助于承包商来完成更多工作,并希望员工可以在任何支持 Web 的设备上使用。组织在其网络上发现了数百个新的非托管端点,每个承包商和员工都依靠他们的笔记本电脑、平板电脑和手机来完成工作。

要求每个承包商在他们的设备上加载一系列特殊的软件或应用程序是不切实际的,并且采用率有限。它还给本已捉襟见肘的 IT 员工带来了负担,他们被要求提供帮助。当组织需要承包商的帮助来快速启动和运行以跟上工作负载,但需要一个可跨数千种设备类型扩展的安全解决方案时,这个悖论就变得更具挑战性。

快速加入承包商有时会导致多达 40% 的新端点需要在网络上进行跟踪甚至可发现。

当承包商入职时,他们通常可以访问共享的生产力应用程序。由于许多组织没有通过云应用或资源删除承包商访问权限的流程,因此凭据可能会持续数年甚至数十年,并导致入侵和违规企图。

识别新一波基于 Web 的攻击

如今,虚假浏览器更新骗局呈上升趋势。这些攻击依赖于告诉用户更新浏览器以查看内容的网站。网络安全调查记者兼博主布莱恩·克雷布斯(Brian Krebs)写道:“新的研究表明,一个此类计划背后的攻击者已经开发出一种巧妙的方法来防止他们的恶意软件被安全专家或执法部门删除:通过将恶意文件托管在去中心化的匿名加密货币区块链上。

今年早些时候,安全研究员兰迪·麦克伊恩(Randy McEoin)发现并撰写了一种名为ClearFake的Web浏览器攻击策略。攻击策略从 WordPress 网站开始,该网站为受害者提供了一个网页,告诉用户在查看内容之前更新他们的浏览器。Sekoia.io的Quentin Bourgue 和威胁与检测研究团队对 ClearFake 的工作原理进行了全面的技术分析,并深入了解了其安装流程。

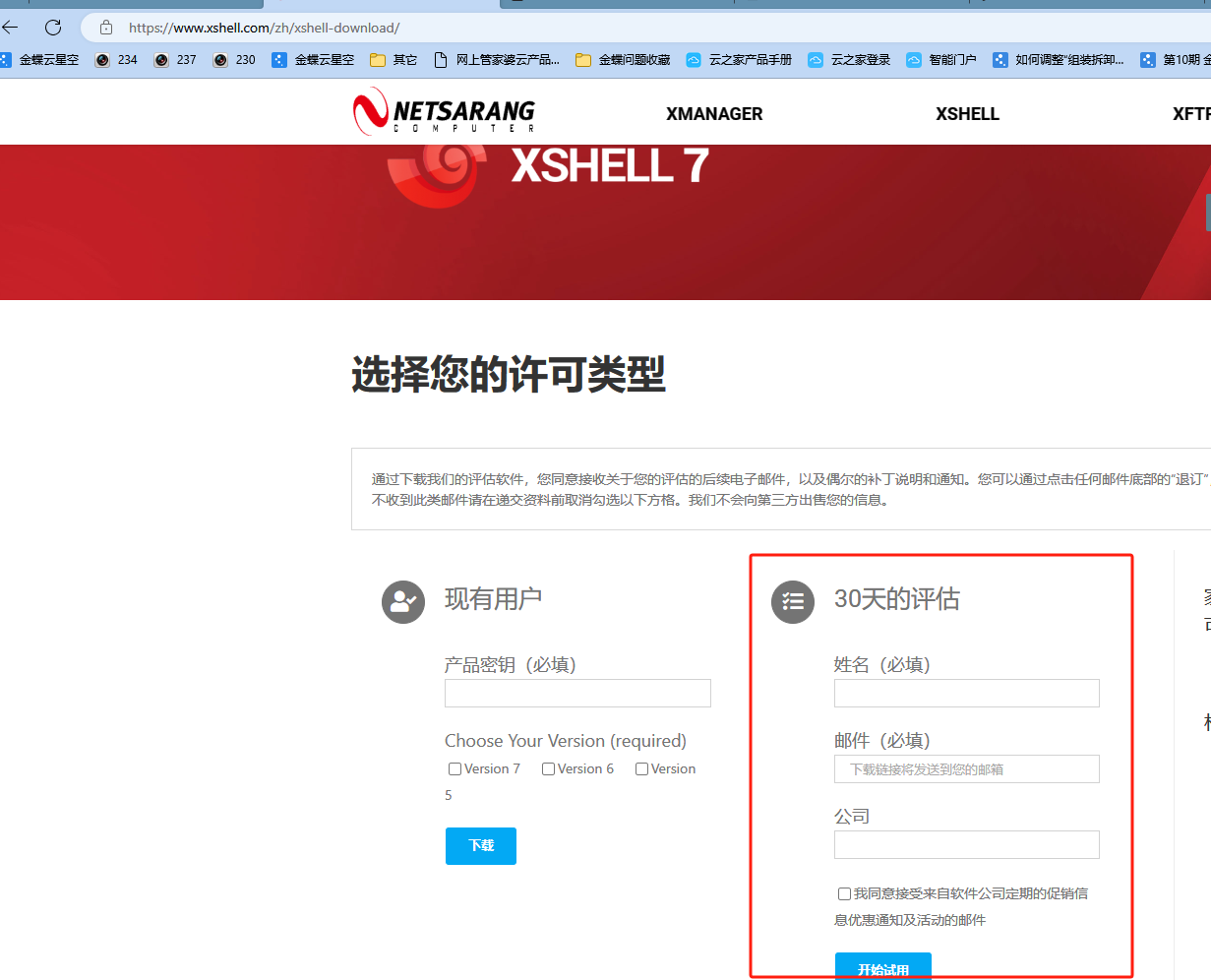

首先在浏览器上保护非托管终结点

首席信息安全官面临的挑战是管理成百上千个端点,这些端点通常会随着承包商在合同到期时入职或离职而发生变化。IT 和安全团队依赖于 Web 应用程序隔离,因为它已被证明可以抵御针对组织最有价值的应用和资源的基于 Web 的威胁。提供 Web 应用程序集成解决方案的领先网络安全供应商包括 Broadcom/Symantec、Cloudflare、Cradlepoint、Forcepoint、Iboss、Menlo Security、McAfee、NetSkope 和 Zscaler。

Web 应用程序隔离背后的技术与远程浏览器隔离 (RBI) 相同,只是反向使用。它不是阻止黑客通过端点 Web 浏览器瞄准和破坏网络,而是防止黑客能够瞄准和破坏企业 Web 或云应用程序。Cradlepoint 在为应用程序及其用户提供支持和提供全面的双向保护方面与众不同。

远程浏览器隔离的工作原理

RBI 使用零信任方法来保护每个端点及其有权访问的应用程序和资源,将网站上的所有活动代码视为威胁,无论是否恶意。它采用零信任方法来保护任何设备免受最新的、未知的基于 Web 的威胁。零日威胁通常可以逃避传统解决方案(例如防病毒解决方案)的检测,这些解决方案依赖于已知签名数据库来检测威胁。由于根据定义,零日是未知的,因此传统解决方案无法检测到它们。

RBI 假设所有网站都可能包含恶意代码,并将所有内容与端点隔离开来,以防止恶意软件、勒索软件和恶意脚本或代码影响组织的系统。所有会话都在安全、隔离的云环境中运行,在浏览器会话级别强制执行最低权限应用程序访问。

与 RBI 一样,Web 应用程序隔离解决方案不会影响用户体验。安全的 Web 应用程序仍然具有完全的功能和交互性。在幕后,Web 隔离技术可确保应用程序的安全。与 Web 应用程序防火墙 (WAF) 一样,RBI 可保护应用程序免受第 7 层攻击。RBI 与 WAF 不同,因为它并非旨在为每个浏览器会话提供零信任安全性。WAF 具有可以捕获威胁的签名,但已知零日攻击会破坏它们。

将授权和隔离技术相结合,可阻止攻击者破坏应用程序并嵌入恶意代码。这对于保护最终用户免受网络钓鱼企图、恶意软件感染和其他基于应用程序的攻击至关重要。目标是保护内部系统、网络和数据,这些系统、网络和数据可访问或链接到有被入侵风险的应用程序。依靠 OWASP Top 10 框架是设计具有风险弹性的 RBI 架构的筹码。

在可用的 RBI 解决方案中,Cradlepoint 的 Ericom 与众不同之处在于它将安全 Web 网关 (SWG) 与内置的远程浏览器隔离 (RBI) 相结合,为 Web 浏览提供零信任安全性。安全团队使用 Web 应用程序隔离来应用精细的用户级策略来控制每个用户可以访问哪些应用,无论位置和角色如何。这些精细的控件定义了它们可以在每个应用中完成的操作。

(WAI) 平台通常支持控制文件上传/下载权限、恶意软件扫描、DLP 扫描和限制剪切和粘贴功能(剪贴板)以及用户在文本字段中输入数据的能力的策略。该解决方案还可以“屏蔽”应用程序的攻击面,防止潜在的攻击者,从而防范 OWASP 十大 Web 应用程序安全风险。

完成任务

远程工作和个人设备的广泛使用创造了全新的威胁面,组织没有足够的人员或资金来提供端点软件代理。这就是基于浏览器的方法流行起来的原因。

以下是在当今零信任世界中保护非托管设备的赌注:

资产的识别和分类:首先,全面识别所有企业应用程序、数据和资源。根据其敏感度和所需的访问级别对它们进行分类。

部署 Web 应用程序隔离技术:若要应对非托管设备导致漏洞的风险,请熟悉 Web 应用程序隔离技术。即使攻击者访问设备,安装 Web 应用程序隔离也会保护应用程序。

强制执行最低权限访问:首先,审核并确定每个角色或标识需要哪些资源,并限制对其他应用、资源或数据库的访问。仅此一项就可以减少内部威胁的可能性,并减少对敏感数据的任何意外访问。

持续监控和自适应策略:零信任的一个核心概念是监控网络上的每个资源请求和事务。正确处理这一点可以提供数据来识别威胁和跟踪违规企图。

多重身份验证 (MFA):对于使用任何应用程序或资源的网络上的每个承包商和员工来说,这都需要赌注。需要它才能访问网络以及任何应用程序、数据库或协作应用程序。

加密敏感数据:确保所有敏感数据(包括静态数据和传输中的数据)都已加密。这样可以保护数据的完整性和机密性,即使攻击者获得访问权限也是如此。

暂无评论内容